[Security] Firewall, DDoS, IDS 와 IPS 의 특징 및 차이점

네트워크 보안의 핵심인 방화벽, DDoS 방어, IDS, IPS의 차이를 알아봅니다. 위협을 탐지, 분석하고 실시간으로 차단하여 안정적인 서비스 운영을 보장하는 방법을 설명합니다.

![[Security] Firewall, DDoS, IDS 와 IPS 의 특징 및 차이점](https://images.unsplash.com/photo-1603985529862-9e12198c9a60?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDM4fHxTZWN1cml0eXxlbnwwfHx8fDE3NjAxNzI0MzB8MA&ixlib=rb-4.1.0&q=80&w=1200)

Firewall 특징

- 네트워크 보안 시스템. 보안 규칙을 기반으로 트래픽을 제어하여 온라인 위협 차단

- 내부 네트워크와 외부 인터넷 네트워크, 트래픽 방향으로 역할과 목적 구분

- Inbound(외부→내부, Ingress), Outbound(내부→외부, Egress)

- Inbound의 특징

- 외부 위협으로부터 내부 보호

- 해킹 시도, 포트 스캔, DDoS, 무단 접속, 멀웨어/바이러스 침투 차단

- 필요한 서비스만 명시적으로 허용(웹서버의 경우 443만 허용) → 화이트 리스트

- Outbound의 특징

- 내부 정보 유출 방지

- 민감한 데이터의 무단 전송 차단, 보안 정책 준수, 악성코드의 외부 통신 차단

- 필요한 서비스만 명시적으로 허용(웹서버의 경우 443만 허용) → 화이트 리스트

- 특정한 요구가 없다면 모두 허용

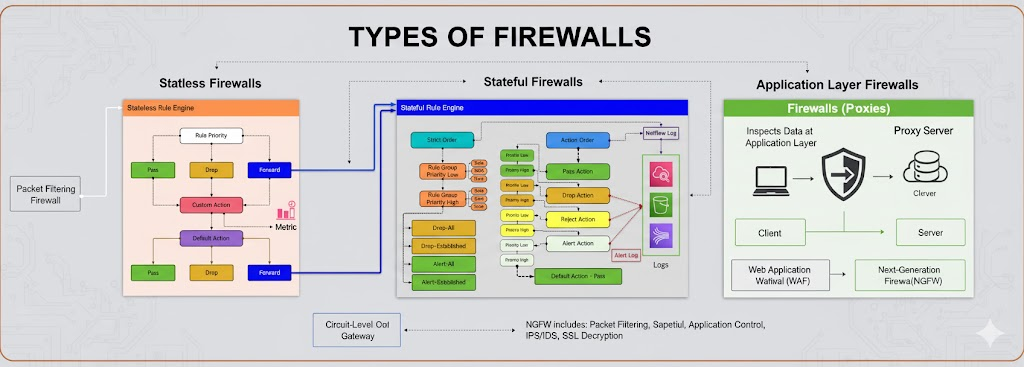

방화벽 종류

상황에 따라 목적이 다를 뿐 기본적으로 Inbound와 Outbound 모두 수행.

- 패킷 필터링 방화벽

- IP 주소, 포트 번호, 프로토콜 등 기본 정보 검사

- 상태 기반 검사 방화벽

- 연결 상태를 추적하여 정상적인 세션만 허용

- 외부에서 시작하는 요청은 차단, 내부에서 시작하는 요청은 허용

- 연결 상태를 추적하여 정상적인 세션만 허용

- 프록시 방화벽

- 중계 서버 역할을 수행하며 송수신자 간 간접 연결 생성

- 웹 애플리케이션 방화벽(WAF)

- SQL Injection, XSS 등 웹 공격 차단

- NGFW(Next-Generation Firewall)

- 패킷 검사, 애플리케이션 기반 제어, 웹 컨텐츠 필터링

DDoS(Distributed Denial of Service) 특징

- 여러 대의 컴퓨터나 기기를 동시에 이용하여 특정 서버나 네트워크를 공격하는 방식

- 서비스 정상 동작을 막거나 정상 사용자의 접속을 차단하려는 목적

- 막대한 양의 요청을 동시에 발생시켜 서버 과부하 유발

- 서버 대역폭, CPU, 메모리 등 자원을 고갈 시킴

- 출처가 분산되어 추적, 탐지가 어려움

- 웹 가용성 저하와 확장으로 인한 과도한 비용

- 막대한 양의 요청을 동시에 발생시켜 서버 과부하 유발

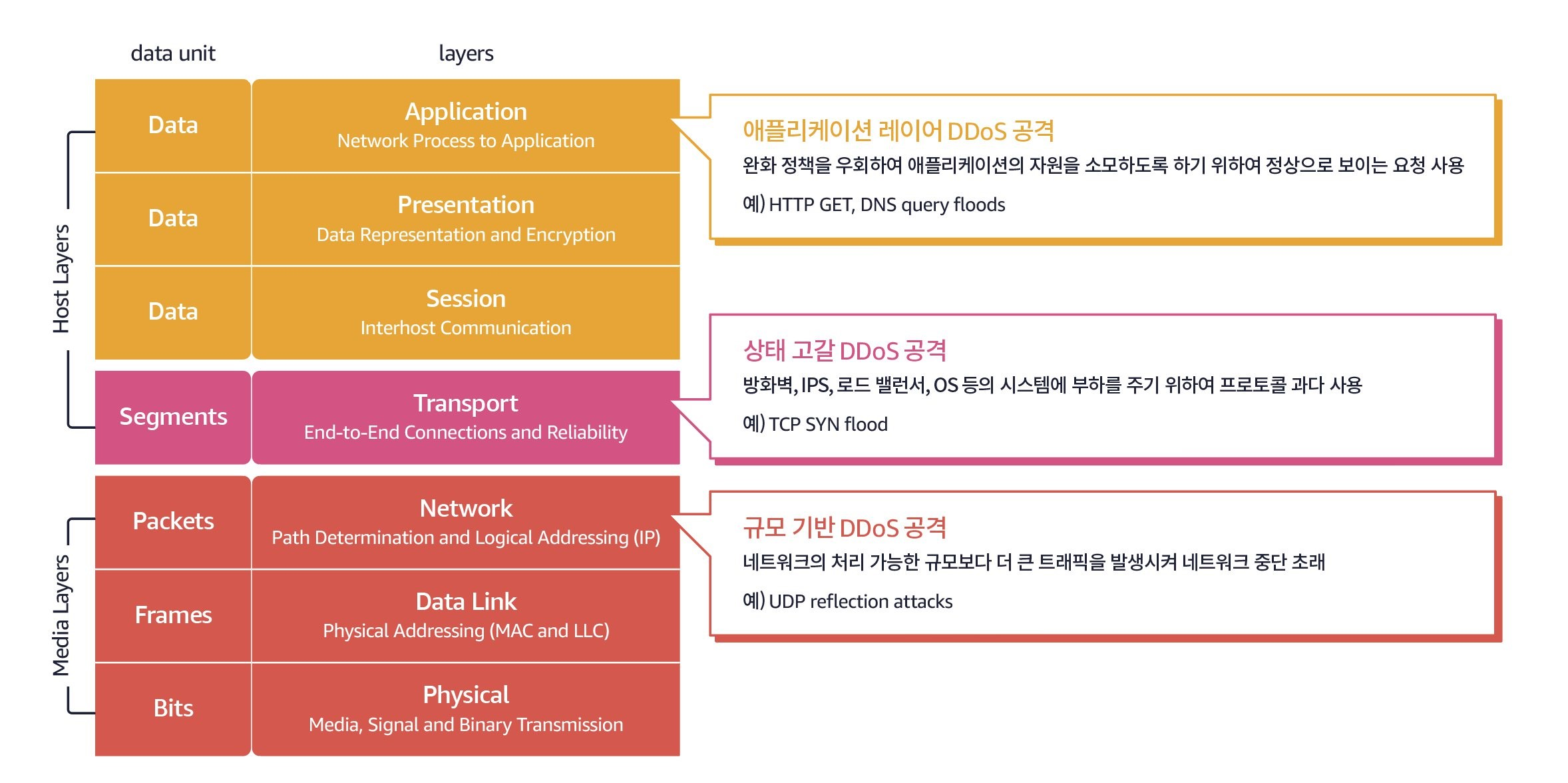

DDoS 공격 유형

주로 큰 패킷을 대량으로 전송하여 자원, 비용을 폭증시킴

볼륨 기반 공격 (Volume-based Attacks)

- UDP Flood: UDP 패킷을 대량으로 전송하여 네트워크 대역폭을 포화시키는 공격

- ICMP Flood: ICMP 패킷을 과도하게 보내 네트워크 자원을 고갈시키는 공격

- DNS Amplification: DNS 서버를 이용해 증폭된 트래픽을 표적에 전송하는 공격

- NTP Amplification: NTP 서버의 응답을 증폭시켜 대역폭을 소진시키는 공격

프로토콜 공격 (Protocol Attacks)

- SYN Flood: TCP 연결 요청을 대량으로 보내 서버의 연결 테이블을 가득 채우는 공격

- Ping of Death: 비정상적으로 큰 ICMP 패킷으로 시스템 장애를 유발하는 공격

- Smurf Attack: IP 주소를 위조하여 ICMP 응답을 표적으로 집중시키는 공격

- Fragmentation Attack: 조각난 패킷을 악용하여 서버 자원을 소모시키는 공격

애플리케이션 계층 공격 (Application Layer Attacks)

- HTTP Flood: 정상적인 HTTP 요청을 대량으로 보내 웹 서버를 마비시키는 공격

- Slowloris: 연결을 오래 유지하며 서버의 동시 접속 한계를 유발하는 공격

- Slow POST: 데이터를 천천히 전송하여 서버 자원을 점유하는 공격

- XML-RPC Attack: WordPress 등의 XML-RPC 기능을 악용한 증폭 공격

DDoS 방어

화이트리스트 구성 (호스트 헤더 필터링, 메소드 필터링)

- 허용된 URL 패턴, HTTP 메서드, 호스트 헤더만 통과시킴

IP Reputation (IP 평판)

- 악성 IP 데이터베이스 기반 알려진 공격 출처의 트래픽을 자동 차단

IP Rate Limit (IP 속도 규칙)

- 단일 IP에서 오는 요청 수를 제한하여 과도한 트래픽 발생 차단

Bot Control (Challenge, CAPTCHA)

- JavaScript Challenge나 CAPTCHA로 봇 트래픽 차단

Geo-blocking (지리적 차단)

- 서비스가 필요 없는 국가나 지역에서 오는 트래픽을 차단하여 공격 범위 축소

IDS 와 IPS 의 특징 및 차이점

IDS (Intrusion Detection System)

IDS의 목적

- 네트워크나 시스템에서 발생하는 비정상적인 활동을 탐지하고 알림 전송하는 시스템

- 관찰과 탐지 수행하는 시스템을 의미하며 수동적

- Out-of-band로 네트워크 외부에서 트래픽 복사본으로 분석 수행

- 주요 기능

- 트래픽 모니터링: 네트워크 패킷을 실시간으로 분석

- 패턴 매칭: 알려진 공격 시그니처와 비교 (시그니처 기반 탐지)

- 이상 탐지: 정상 행동 패턴에서 벗어난 활동 식별

- 로그 생성: 탐지된 모든 이벤트를 상세히 기록

- 경보 발생: 보안 정보 및 이벤트 관리(SIEM), 이메일, SMS 등으로 알림 전송

- 보고서 작성: 보안 이벤트에 대한 분석 리포트 제공

장단점

- 장점

- 네트워크 외부 구성으로 애플리케이션, 네트워크 성능에 영향을 주지 않음

- 오탐이 발생해도 서비스 영향 없음

- 상세한 로그와 포렌식 정보 수집 가능

- 공격 패턴 분석 및 학습 수행

- 가시성있는 분석 가능

- 단점

- 실시간 차단 불가 - 공격이 발생하고 탐지함.

- 관리자 수동적인 개입이 필요

- 대응 시간의 지연

- 대용량 분석의 어려움

- 지속적인 오탐, 미탐을 확인해야함

IPS (Intrusion Prevention System)

IPS의 목적

- 침입을 탐지할 뿐만 아니라 자동으로 차단하는 능동적 보안 시스템

- 위협 발견시 즉시 조치하며 능동적임

- In-band로 네트워크 상에서 직접 작업을 수행

- 네트워크 경로 상에 게이트웨이 역할

- 모든 트래픽이 IPS를 통과함

- 주요 기능(IPS는 IDS의 모든 기능을 포함한 확장 개념)

- 실시간 탐지: IDS의 모든 탐지 기능 포함

- 자동 차단: 악의적인 트래픽을 즉시 드롭

- 세션 종료: 의심스러운 연결을 강제로 끊음

- IP 블랙리스팅: 공격자 IP를 자동으로 차단 목록에 추가

- 패킷 정규화: 악의적인 패킷을 정상화하거나 제거

- 속도 제한: 특정 트래픽의 대역폭 제한

- 프로토콜 검증: 프로토콜 표준 준수 여부 확인

장단점

장점

- 자동화된 대응과 실시간 위협 차단이 가능

- 방화벽 기능이 통합되어 제공됨

- DDoS 등 여러 공격을 완화할 수 있는 기능이 통합되거나 포함됨

- 동적 업데이트 가능

- 새롭거나 변화하는 패턴에 맞춰 동적인 대응 수행

단점

- 네트워크 지연(Latency) 발생 가능

- 단일 장애점과 성능 요구사항이 존재

- 오탐 시 정상 서비스 중단 위험 (잘못된 IP 차단)

- 지속적인 튜닝과 관리 필요

- 높은 요구사항과 운영 비용이 요구 됨

| 구분 | IDS (침입 탐지 시스템) | IPS (침입 방지 시스템) |

|---|---|---|

| 역할 | 탐지 + 알림 | 탐지 + 차단 |

| 동작 | 수동적 (Passive) | 능동적 (Active) |

| 목적 | 모니터링 분석 | 실시간 방어 |

| 배치 | Out-of-band (네트워크 외부) | Inline (네트워크 경로 내) |

| 연결 | SPAN/Mirror 포트 | 게이트웨이 |

| 트래픽 | 복사본 분석 | 실제 트래픽 통과 |

| 네트워크 영향 | 없음 | 지연 발생 |

| 장애 영향 | 모니터링 중단 | 전체 네트워크 중단 |

| 탐지/알림 | O | O |

| 상세 로깅 | O (매우 상세) | O (기본) |

| 자동 차단 | X | O |

| 트래픽 제어 | X | O |

| 장점 | 서비스 안정성, 상세 분석, 저비용 | 실시간 차단, 자동 대응, 인력 절감 |

| 단점 | 실시간 차단 불가, 수동 대응 | 오탐 시 중단, 고비용 |

| 사용처 | 내부망 모니터링, 규정 준수, 포렌식 | 경계 방어, 중요 자산 보호 |

| 비용 | 저렴 | 고가 |

| 운영 인력 | 다수 (24/7 분석) | 소수 (정책 관리) |

방화벽 장비들은 기존 온프레미스에서 장비 호환성, 성능, 스토리지 등 여러가지 세팅 확인으로 어려웠던 점들이 클라우드에서 많이 해소되었다는 것을 확인했습니다.

IDS는 과거 필수적으로 사용되었고 IPS는 선택적으로 사용되었습니다.

하지만 IDS는 탐지 패턴, 트래픽이 적은 서비스, 유지 비용(시스템, 인력)으로 인해 작은 기업에서는 IPS를 사용하며 대표적으로 유지 관리가 어려운 공공기관에서 IPS를 자주 사용했다는 것을 알게되었습니다.

마지막으로 장비의 순서도는 다음과 같습니다.

- 디도스 장비

- 방화벽 장비(IP, 포트 기반 차단)

- IDS 장비

- IPS 장비

- 웹 방화벽

- 엔드포인트 보안 솔루션

- ...

순서이지만 클라우드의 발전으로 웹방화벽부터 디도스 장비를 묶어 생각해도 무방합니다.